V dnešní době je každá lidská činnost hluboce spojena s výpočetními systémy. Tento výpočetní technologie je implementován v každé aplikaci v oblasti zdravotnictví, vzdělávání, bankovnictví, softwaru a marketingu. Možná vás ale zajímá, jak organizace zabezpečují své informace a jak jsou vaše bankovní transakce utajovány. Odpověď na všechny tyto otázky je „kryptografie“. Téměř 90% internetových webů implementuje oba typy kryptografických služeb ke zpracování svých citlivých dat. Kryptografie také zajišťuje informace o Gmailu v šifrovaném formátu, protože tato data se šíří napříč datovými centry Google. Kryptografie je tedy základní funkcí pro zabezpečení sdílených informací.

Co je kryptografie?

Kryptografie je metoda přenosu zabezpečených dat a komunikace pomocí několika kódů, takže pouze určená osoba ví o skutečných informacích, které jsou přenášeny. Tato forma procesu zachycuje neoprávněný přístup k datům. Samotný název tedy jasně naznačuje, že „krypta“ označuje „skrytý“ až „psaní“. Kódování informací v kryptografii sleduje matematické hypotézy a několik výpočtů popsaných jako algoritmy. Zakódovaná data se přenášejí, takže je obtížné najít původní data. Tyto sady pravidel se používají v postupech digitálního podepisování, ověřování pro zabezpečení dat, vývoje kryptografických klíčů a pro zabezpečení všech vašich finančních transakcí. Organizace většinou kryptografii sledují s cílem:

Soukromí - Přenesené údaje by neměly být externími stranami známy, s výjimkou zamýšlené osoby.

Spolehlivost - data nemohou být změněna v úložišti nebo přenosu mezi odesílatelem a určeným příjemcem bez jakékoli úpravy.

Neodmítnutí - Jakmile jsou data přenesena, odesílatel nemá šanci je v pozdějších fázích odmítnout.

Ověření - Odesílatel i příjemce musí obejít svou vlastní totožnost ohledně přenášených a přijímaných údajů.

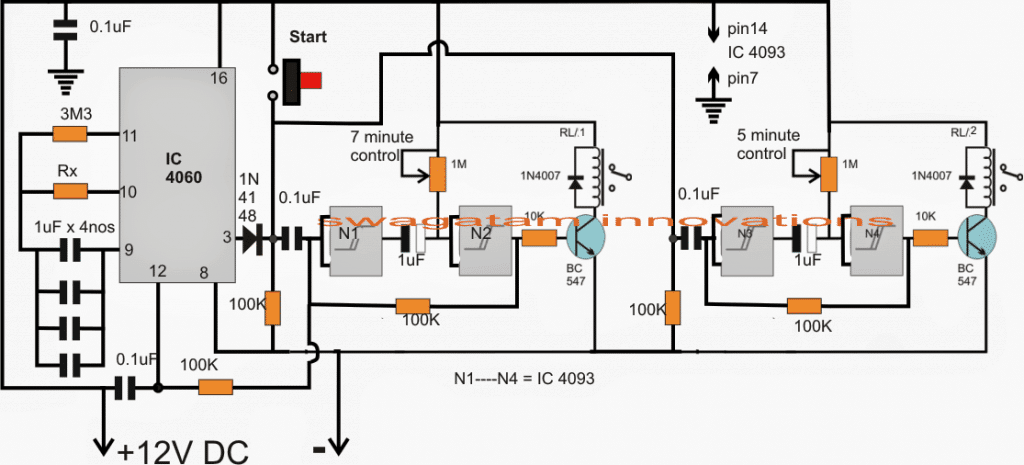

základní tok kryptografie

Typy kryptografie

v kryptografie , šifrování informací je klasifikováno jako tři typy, které jsou popsány níže:

Symetrická klíčová kryptografie - Toto se také nazývá kryptografie soukromého nebo tajného klíče. Zde přijímač informací i odesílatel využívají k šifrování a dešifrování zprávy jediný klíč. Častým druhem kryptografie používaným v této metodě je AES (Advanced Encryption System). Přístupy implementované prostřednictvím tohoto typu jsou také zcela efektivní a rychlejší. Existuje několik typů kryptografie symetrických klíčů

- Blok

- Bloková šifra

- DES (systém šifrování dat)

- RC2

- NÁPAD

- Blowfish

- Streamujte šifru

symetrické šifrování

Asymetrická klíčová kryptografie

Toto se také nazývá kryptografie veřejného klíče. Při přenosu informací se řídí různorodou a chráněnou metodou. Pomocí několika klíčů odesílatel i příjemce procházejí procesy šifrování a dešifrování. Soukromý klíč je uložen u každé osoby a veřejný klíč je sdílen v celé síti, takže zprávu lze přenášet prostřednictvím veřejných klíčů. Častým druhem kryptografie používaným v této metodě je RSA. Metoda veřejného klíče je bezpečnější než metoda soukromého klíče. Několik druhů kryptografie asymetrických klíčů je:

- RSA

- DSA

- PKC

- Techniky eliptické křivky

asymetrické šifrování

Funkce hash

Vezmeme-li libovolnou délku zprávy jako vstup a doručíme pevnou délku výstupu, je to algoritmus následovaný hashovací funkcí. Rovněž se označuje jako matematická rovnice tím, že se jako vstup použijí číselné hodnoty a vytvoří se hash zpráva. Tato metoda nebude potřebovat žádný druh klíče, protože funguje v jednosměrném scénáři. Existují různá kola hašovacích operací a každé kolo považuje vstup za pole posledního bloku a generuje aktivitu posledního kola jako výstup. Několik funkcí hash jsou:

- Zpráva Digest 5 (MD5)

- RIPEMD

- vířivá vana

- SHA (zabezpečený hash algoritmus)

hashovací funkce

Kryptografické nástroje

Kryptografie nástroje jsou užitečnější v situacích potvrzení podpisu, podpisu kódu a pro provádění dalších kryptografických aktivit. Zde jsou široce používané kryptografické nástroje.

Bezpečnostní token

Tento token se používá k ověření uživatele. Bezpečnostní token má být zašifrován, aby provedl chráněnou výměnu informací. Poskytuje také úplnou stavovou stránku protokolu HTTP. Token formulovaný na straně serveru je tedy využíván prohlížečem k pokračování ve stavu. Obecně se jedná o metodu, která se pohybuje se vzdáleným ověřováním.

JCA

Toto je nástroj používaný k autorizaci procesu šifrování. Tento nástroj lze nazvat kryptografickými knihovnami Java. Tyto knihovny Java jsou součástí předdefinovaných aktivit, do kterých je třeba před implementací importovat. I když se jedná o knihovnu Java, funguje v poměru k ostatním frameworkům a podporuje tak vývoj více aplikací.

SignTool.exe

Toto je populární nástroj, který společnost Microsoft většinou používá k podepisování souborů. Přidání podpisu a časového razítka do jakéhokoli druhu souboru je prominentní funkce podporovaná tímto nástrojem. S časovým razítkem v souboru má schopnost ověřit soubor. Celá funkce v nástroji SignTool.exe zajišťuje zvýšenou spolehlivost souboru.

Přístavní dělník

Pomocí dockeru lze vytvářet obrovské aplikace. Informace uchovávané v ukotvitelném panelu jsou zcela v šifrovaném formátu. V tomto případě je nutné při šifrování dat striktně dodržovat kryptografii. Kromě toho jsou soubory i informace šifrovány, což nikomu neumožňuje přístup k věcem bez přesného přístupového klíče. Docker je také považován za cloudové úložiště umožňující uživatelům spravovat informace buď na vyhrazeném nebo sdíleném serveru .

CertMgr.exe

Toto je instalační soubor ve formátu .exe. CertMgr platí pro správu různých certifikátů. Spolu s tím dokonce zpracovává seznamy CRL, kde se jedná o seznamy odvolání certifikátů. Cílem kryptografie při vývoji certifikátů je zajistit, aby informace, které jsou vyměňovány mezi stranami, byly více chráněny a tento nástroj podporuje přidání dalších bitů do ochrany.

Ověřování pomocí klíče

Zde je třeba šifrované informace dešifrovat pomocí klíčů. Normální informace snadno pochopí každý, zatímco šifrované informace zná pouze určený uživatel. Tento nástroj má dva druhy šifrovacích technik a to jsou:

- Symetrická klíčová kryptografie

- Asymetrická klíčová kryptografie

Kryptografické nástroje se tedy většinou používají při každé zabezpečené aktivitě a je k dispozici mnoho nástrojů, kde si uživatelé mohou vybrat ten podle svých potřeb.

Algoritmy

The kryptografické algoritmy zahrnout následující.

V této doméně IoT je nejdůležitější zabezpečení. I když v praxi existuje mnoho bezpečnostních mechanismů, nedokáží přijít s inteligentními aplikacemi aktuálního dne, zejména pro software pracující se zařízením omezujícím zdroje. V důsledku toho se do praxe dostaly kryptografické algoritmy zajišťující zvýšenou bezpečnost. Několik kryptografických algoritmů je tedy následující:

Triple DES

Převzetí konvenčního mechanismu DES bylo v bezpečnostních přístupech v současné době implementováno trojité DES. Tyto algoritmy umožňují hackerům snadno získat znalosti, které je třeba překonat. Jednalo se o široce implementovaný přístup mnoha podniků. Triple DES pracuje se 3 klávesami, které mají 56 bitů na každý klíč. Celá délka klíče je maximálně bitů, zatímco odborníci by tvrdili, že je pravděpodobnější 112 bitů v intenzitě klíče. Tento algoritmus zpracovává spolehlivou odpověď na hardwarové šifrování pro bankovní zařízení a také pro další průmyslová odvětví.

Blowfish

Aby nahradil přístupy Triple DES, byl vyvinut hlavně Blowfish. Tento šifrovací algoritmus rozděluje zprávy na hodiny, které mají 64 bitů, a tyto hodiny šifruje samostatně. Okouzlující vlastností, která v Blowfish spočívá, je jeho rychlost a účinnost. Jelikož se jedná o otevřený algoritmus pro všechny, mnoho z nich získalo výhody implementace tohoto. Každý obor IT domény od softwaru po elektronický obchod využívá tento algoritmus, protože vykazuje rozsáhlé funkce pro ochranu heslem. To vše umožňuje, aby byl tento algoritmus nejvýznamnější na trhu.

RSA

Jeden z šifrovacích algoritmů veřejného klíče používaný k šifrování informací přenášených přes internet. Byl to široce používaný algoritmus v metodikách GPG a PGP. RSA je klasifikován podle symetrického typu algoritmů, protože provádí svou operaci pomocí několika klíčů. Jeden z klíčů se používá k šifrování a druhý k dešifrování.

Twofish

Tento algoritmus implementuje klíče, aby zajistil zabezpečení, a protože se jedná o symetrickou metodu, je nutný pouze jeden klíč. Klíče tohoto algoritmu mají maximální délku 256 bitů. Z nejdostupnějších algoritmů je Twofish znám především svou rychlostí a dokonalou implementací jak do hardwarových, tak do softwarových aplikací. Jedná se také o otevřeně přístupný algoritmus, který byl prováděn mnoha.

AES (Advanced Encryption Standard)

Toto je nejdůvěryhodnější algoritmická technika správy USA a mnoha dalších podniků. I když to funguje efektivně ve 128bitové šifrovací formě, 192 a 256 bitů se používá hlavně pro obrovské šifrovací aktivity. Protože je technika AES tak nezranitelná pro všechny hackerské systémy, dostává rozsáhlý potlesk za šifrování informací v soukromé doméně.

Aplikace kryptografie

Žádosti o kryptografie jak je uvedeno níže.

Obvykle byla kryptografie implementována pouze pro účely zabezpečení. Voskové pečetě, podpisy rukou a několik dalších druhů bezpečnostní k zajištění spolehlivosti a přesnosti vysílače byly obecně používány metody. A s příchodem digitálních přenosů se bezpečnost stává důležitější a poté kryptografické mechanismy začaly převyšovat její využití pro zachování nejvyššího utajení. Níže uvádíme několik aplikací kryptografie.

Zachovat utajení v úložišti

Kryptografie umožňuje ukládat šifrovaná data, která uživatelům umožňují držet se zpátky od hlavní díry obcházení hackery.

Spolehlivost přenosu

Konvenčním přístupem, který umožňuje spolehlivost, je provést kontrolní součet sdělovaných informací a poté sdělit odpovídající kontrolní součet v šifrovaném formátu. Když je přijat kontrolní součet i šifrovaná data, jsou data znovu zkontrolována a porovnána s oznámeným kontrolním součtem po procesu dešifrování. Účinné kryptografické mechanismy jsou tedy důležitější pro zajištění spolehlivosti přenosu zpráv.

Ověření totožnosti

Kryptografie je silně spojena s přístupem používání hesel a inovativní systémy pravděpodobně využívají silné kryptografické metody spolu s fyzickými metodami jednotlivců a kolektivními tajemstvími, které nabízejí vysoce spolehlivé ověření identity.

Příklady

The příklady kryptografu y zahrnují následující.

Jedním z prominentních příkladů šifrování kryptografie v dnešní době je end-to-end šifrování v WhatsApp. Tato funkce je součástí WhatsApp prostřednictvím modelu asymetrie nebo pomocí metod veřejného klíče. Zde o konkrétní zprávě ví pouze určený člen. Jakmile je instalace WhatsApp dokončena, jsou veřejné klíče zaregistrovány na serveru a poté jsou přenášeny zprávy.

Další aplikací kryptografie v reálném čase jsou digitální podpisy. V situaci, kdy jsou k podpisu dokumentů pro obchodní transakci nutní dva klienti. Ale když dva klienti na sebe nikdy nenarazili, nemuseli si navzájem věřit. Poté šifrování digitálních podpisů zajišťuje lepší autentizaci a zabezpečení.

Vzhledem k tomu, že kybernetické útoky neustále postupují, musí být zabezpečení nezbytnější, a proto se stávají prominentnějšími i kryptografické metodiky. Tyto kryptografické algoritmy nejen že nechal aktivity hackerů na holičkách, ale neukazuje žádný prostor pro to, aby se tyto aktivity mohly objevit. Získejte představu o tom, jaké další nástroje a technologie jsou k dispozici v kryptografických scénářích?